Современные способы охраны с использованием скуд: возможности современного оборудования

Содержание:

- Что это такое и для чего нужны

- Как запитать систему?

- Смартфон vs. обычная пластиковая карта

- Дополнительные устройства

- Основные функции СКУД

- Производители СКУД

- Коды

- Типы идентификаторов

- История создания технологии RFID

- Советы бывалых – как установить СКУД

- СКУД в частном доме

- Как использовать СКУД

- Интеграция СКУД с другими системами безопасности

- Чем отличаются кнопки выхода?

- Функции автоматизированной системы контроля СКУД

- Уязвимость технологий считывания

- Система СКУД – что это такое и как расшифровывается

- Разработка систем контроля и управления доступом

- Алгоритмы доступа

Что это такое и для чего нужны

Предназначена для лимитирования и фиксации входа (выхода) через оборудованные участки прохода с оперативным контролем сотрудников, а также времени их пребывания в зоне ограниченного доступа.

Основные функции

- Санкционирование – присваиваются идентификаторы, определяются биометрические признаки; их регистрация с заданием временных интервалов и уровня доступа (когда, куда, кто допускается).

- Идентификация – опознание по считанным идентификаторам или признакам.

- Авторизация – проверка соответствия заданным полномочиям.

- Аутентификация – определение достоверности по идентификационным признакам.

- Реализация – разрешение или запрет по результатам анализа.

- Регистрация – фиксация действий.

- Реакция – меры в случае попытки несанкционированного доступа: сигналы предупреждения и тревоги, блокирование зоны и пр.

Задачи

- Постановка или снятие охраны по установленному регламенту, при нештатных ситуациях – запись и хранение информации.

- Дистанционное онлайн управление.

- Разграничение доступа в соответствии со служебными полномочиями.

- Идентификация и контроль перемещения сотрудников на объекте, предотвращение повторного входа по одинаковым идентификаторам.

- Учёт рабочего времени. Фиксация времени и даты прибытия сотрудника на конкретное место с записью длительности его нахождения там.

- Интеграция с другими элементами безопасности – охранной, пожарной, видеонаблюдения.

Как запитать систему?

В системах контроля доступа используются источники

питания постоянного тока напряжением 12 Вольт. Номинальный ток источника питания должен быть

не ниже, чем потребляемый всеми компонентами ток — его можно подсчитать простым суммированием указанных в

характеристиках оборудования значений потребляемого тока. При использовании источника

бесперебойного питания время работы системы от аккумулятора легко рассчитать, разделив емкость аккумулятора

в Ампер-часах на потребляемый ток, например аккумулятор 7 А⋅ч должен обеспечивать работоспособность системы,

потребляющей 0,5 А, в течение 14 часов. Электромеханические и моторные замки потребляют в момент открывания

значительный ток, поэтому для их подключения нужно использовать провод

сечением 0,5 мм² или более.

Смартфон vs. обычная пластиковая карта

Использование смартфона вместо обычных пластиковых карт обеспечивает:

- Удобство. Пользователю не нужно носить с собой пластиковую карту – идентификатором становится смартфон, который всегда под рукой.

- Возможно удаленное получение идентификатора. Если в организации много филиалов, то сотруднику необязательно специально приезжать в центральный офис в бюро пропусков.

- Безопасность. Идентификатор дополнительно защищен средствами смартфона (PIN-код, биометрическая авторизация, пароль).

- Снижение затрат. Не требуется персонализировать карты доступа и тратиться на принтеры и ленты.

- Снижение нагрузки на оператора бюро пропусков, что в будущем также приведет к оптимизации и сокращению расходов.

Дополнительные устройства

Сотрудники службы безопасности на ответственных объектах оснащаются дополнительными средствами для предотвращения проноса нежелательных на объекте предметов. Данные средства так же являются частью системы контроля доступа. В качестве дополнения к СКУД могут быть использованы:

Противокражные системы. Известны большинству посетителей магазинов. Основаны на принципе маркировки предметов. При попытке вынести такой предмет за пределы охраняемой зоны срабатывает сигнализация;

Металлодетекторы и металлоискатели. Сфера применения – поиск оружия и взрывчатки;

Рентгено-просмотровая и досмотровая техника. Выявление подозрительных предметов под одеждой человека или в багаже;

Газоанализаторы и анализаторы следов взрывчатых веществ. Применяются для поиска взрывчатки по «запаху»;

Обнаружители радионуклеидов. Используются для обнаружения радиоактивных веществ;

Ядерно-физические приборы. Их использование позволяет выявить взрывчатку по наличию азота и водорода;

Другое оборудование.

Основные функции СКУД

Программное обеспечение разрабатывается в зависимости от потребностей организации-заказчика. Оно позволяет службе безопасности определять, кто и когда посетил объект. Речь идет о точной дате и времени. Доступна идентификация лиц, которые пытались проникнуть в охраняемые места.

Система контроля охраны препятствует несанкционированному передвижению транспортных средств через ворота, контролирует въезд/выезд автомобилей на участках, оборудованных шлагбаумами.

Иногда система СКУД используется нанимателями для фиксации соблюдения сотрудниками рабочего графика. Для этого на электронной проходной устанавливаются специальные турникеты, а каждому работнику выдается личная карта.

Существует риск получить одинаковые коды карт для ASK- и FSK-идентификаторов. Поэтому разработана охрана интеллектуальных активов и защита от промышленного шпионажа. Эта технология используется для предоставления или запрета доступа к виртуальному пространству. Преимуществом подобной системы СКУД является обеспечение безопасности домена компании.

Каждое событие и транзакция записываются. Автоматизированная система генерирует мгновенные ответы на аварийные сигналы и блокирует несанкционированный вход. Высокотехнологичные программы требуют двойной или тройной аутентификации для доступа к электронным базам данных.

Системы контроля доступа используются для обеспечения плановых обходов объекта сотрудниками службы безопасности несколько раз за ночь. Для этого устройства программируют таким образом, чтобы охранник мог использовать считыватель карт доступа в качестве контрольно-пропускного пункта. Систему настраивают по часам, что гарантирует факт проверки каждого пункта патрулирования в соответствующем временном окне.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Коды

Практически со всех идентификационных устройств тем или иным способом считывается последовательность цифр – десятичных (от 0 до 9) и шестнадцатеричных (от A до F). Длина кода обеспечивает фактор уникальности, чаще всего она находится в диапазоне от 4 до 6 байт (от 26 до 48 бит).Таким образом, код представляет собой цифровую последовательность ограниченной длины. Это позволяет хранить значительное число кодов (десятки и сотни тысяч) даже в сравнительно небольшой памяти устройств управления. При работе с блоками управления СКУД (т.е. контроллерами) разных производителей следует иметь в виду, что каждый из них может интерпретировать код одной и той же карты, считанный на одном и том же считывателе, по разному. Одни воспринимают только часть кода, другие отбрасывают контрольные биты, третьи преобразуют код к десятичному виду.Как правило, коды одной карты, считанный разными системами, возможно преобразовать друг в друга.

Система контроля и управления доступом TSS-2000 производства компании «Семь печатей» работает c любыми описанными выше форматами карт. Возможность задавать пользователю СКУД несколько кодов, позволяет привязывать к одному человеку несколько разных форматов карт.

Типы идентификаторов

Идентификатором, или устройством, несущим на себе код, могут быть:

- Карточка (билет) с нанесенным штрих или QR кодом.

- Карточка с магнитной полосой.

- Ключ «таблетка» (Touch memory, iButton) с носителем уникального кода.

- Карты (брелоки) с носителем уникального кода разного формата (RFID карты, Proximity карты).

- Отдельный чип с кодом, который монтируется или приклеивается к любой поверхности (билет, элемент одежды, любая вещь, вплоть до вживления в тело человека).

Самый распространенный вид идентификатора, используемый в настоящее время в СКУД – это бесконтактные Proximity карты.В данной статье речь пойдет о Proximity картах.

История создания технологии RFID

История создания технологии радиочастотной идентификации может быть прослежена до 1940-х годов. В 1945 году шотландский физик сэр Роберт Александр Уотсон-Ватт создал технологию «Радар», одну из первых технологий, использующих радиочастоту. Радар использовался во Второй мировой войне для отслеживания самолетов, возвращающихся на базу. Проблема с Радаром заключалась в том, что не было способа определить, какие самолеты представляли угрозу, а какие были дружественными. Методом проб и ошибок Уотсон-Уотт создал систему Identity Friend или Foe. (IFF) Этот метод позволял самолетам посылать сигнал, который доказывал, что они являлись дружественными.

Первая презентация RFID-чипов, похожих на сегодняшние экземпляры была произведена в 1973 году. Это было только началом использования RFID-чипов, сейчас эта технология продолжают активно развиваться.

Советы бывалых – как установить СКУД

Для сборки простой системы своими руками потребуются пошаговая инструкция действий и компоненты:

- замок в зависимости от конструкции двери – нормально открытый или закрытый;

- ключ или карта доступа;

- считыватель, подходящий для ключа или карты оптимальный вариант Mifare, способный работать в защищённом режиме;

- контроллер автономного типа с минимальным набором функций;

- кнопка выхода;

- блок питания, обеспечивающий выдачу достаточного тока.

Компоненты соединяются кабелем, количество жил которого определяется схемой монтажа. Обычно используется шести или восьми жильный сигнальный кабель. При установке замка на дверь для механической защиты применяется дверной переход. Контроллер и блок питания монтируются в помещении на стену в местах с малой проходимостью в специальном корпусе. Крепление клемм выполняется согласно инструкции по цветам.

Настройка программы производится после подключения всех элементов. Для создания базы данных надо разместить карту рядом со считывателем во время звучания зуммера – данные автоматически запишутся и сигналы прекратятся. Активация других карт аналогичным образом.

В результате установленная система контроля доступа должна стать надёжной защитой для объекта.

Удачных покупок. Берегите себя и своих близких!

СКУД в частном доме

В частном доме основное назначение СКУД — защита вашего дома от проникновения посторонних лиц. Во всех домах и квартирах присутствует система контроля доступа — это привычный ключ. Во многих домах установлены домофонные системы, а в некоторых, индивидуальные квартирные домофоны.

В более современном исполнении, система СКУД частного дома интегрируется в общую систему управления (умный дом) и у владельца появляются дополнительные возможности управления:

- Контроль за нерушимостью периметра в любой момент времени, вне зависимости от режима работы охранной системы;

- Информация о присутствии в доме людей из любой точки мира;

- Автоматизированный контроль доступа в помещение, например, автоматическое открытие ворот при подъезде автотранспортного средства;

- Автоматическая блокировка / разблокировка пунктов прохода иди проезда по определенному событию;

- Запуск автоматических алгоритмов при регистрации владельца дома в системе. Если владельцев несколько, то для каждого могут быть разработаны алгоритмы в соответствии с индивидуальными предпочтениями;

- Управление защитными жалюзи и множество других возможностей.

Как использовать СКУД

Это сложная система, состоящая из электрооборудования, компьютеров, серверов, линий связи и программ. Несмотря на то, что его функциональные возможности допускают длительную неконтролируемую работу, он по-прежнему требует регулярных проверок, технического обслуживания и тестирования.

Кроме того, настраивать и проводить обслуживание должны только квалифицированные специалисты, разбирающиеся в характеристиках подключения и настройках.

Обычно программное обеспечение не требует постоянного мониторинга. Но чем крупнее организация и чем больше функциональность технологии, тем больше вероятность того, что потребуется постоянное администрирование.

Функционирование качества зависит от элементов и квалификации персонала, который будет его контролировать.

Интеграция СКУД с другими системами безопасности

Многие объекты оборудованы обязательными система для обеспечения безопасности, к таким относятся: охранно-пожарные системами, установки с устройствами видеонаблюдения, осуществляющие визуальный контроль территории. Интеграция этих видов охранной деятельности с системой СКУД повышает эффективность работы каждой в отдельности.

Интеграция с системой видеонаблюдения

Совместная работа видеонаблюдения и контроля доступа может производится следующим образом.

- Камеры видеонаблюдения, которые размещаются на пунктах пропуска, имеют общее программное обеспечение с системой СКУД. Таким образом, производится анализ данных обеих систем, что увеличивает качество информации.

- Отслеживание перемещений с помощью видеокамер отдельных подозрительных лиц позволяет выявить владельцев чужих идентификаторов, что повышает эффективность работы самой системы СКУД по предотвращению несанкционированных проникновений.

- Поворотные видеокамеры могут получать сигналы с системы СКУД для поворота в нужное положение. Например, при входе в помещение некоторых лиц из базы данных СКУД, камеры поворачиваются в положение позволяющие наилучшим образом рассмотреть входящего.

- При участии системы СКУД с интегрированными в нее камерами наблюдения в ведение учета рабочего времени практически исключается вариант регистрации одними сотрудниками идентификаторов других во время прихода и ухода на рабочее место.

Интеграция с охранно-пожарной системой

Из основных преимуществ такой интеграции можно выделить следующие.

- С точки зрения улучшения охраны, система СКУД позволяет выполнить разделение зон доступа, что сделает возможным охранять не весь объект, а только часть его по приходу на эту территорию сотрудников.

- Система СКУД фиксирует все события, связанные с проходом и выходом через посты пропуска. Поэтому в случае чрезвычайных ситуаций можно будет легко определить, кто и когда посещал помещение, в котором произошло происшествие.

- Фиксация событий оказывает пользу и в работе пожарной сигнализации. В случае возгорания на объекте, информация о количестве присутствующих в помещениях людей будет крайне важна для организации спасательных работ.

- При организации ложного срабатывания данные СКУД помогут выяснить его причину и принять меры.

- Срабатывание пожарной сигнализации даст сигнал на срабатывание технических средств, входящих в состав системы — все пожарные выходы будут быстро разблокированы.

- Техническое оборудование СКУД интегрированное с пожарной сигнализацией и установленное в лифтах отключит их в случае возгорания или задымления.

Чем отличаются кнопки выхода?

Для отпирания двери изнутри помещения в простых системах доступа используется кнопка

выхода. От обычной кнопки, например, для звонка кнопка выхода отличается большим ресурсом,

рассчитанным на десятки и сотни тысяч нажатий. При нажатии контакты кнопки замыкаются, и контроллер выдает импульс

заданной длительности для нормально-закрытого замка или прерывает на заданное время цепь питания

нормально-открытого. Кроме механически нажимаемых кнопок в системах контроля доступа применяются бесконтактные

кнопки с практически неограниченным ресурсом и еще одним важным достоинством для помещений с большой

проходимостью — стена рядом с бесконтактной кнопкой не пачкается. Полезной функцией является также подсветка

кнопки.

Функции автоматизированной системы контроля СКУД

Функционал СКУД весьма велик и практически ничем не ограничен. Можно оперативно встроить новый модуль или реализовать новое правило с помощью программного обеспечения. Рассмотрим основные функции СКУД.

Разграничение и контроль доступа

Первоначальным назначением СКУД являются всё же контроль и структурирование уровней доступа.

В качестве идентификатора может использоваться брелок

В качестве идентификатора может использоваться брелок

Основной тип исполнения этого подхода — использование различных идентификаторов. Ими могу служить магнитные карты, брелоки, метки, прямой ввод кода на клавиатуре, считывание отпечатков пальцев или сетчатки глаза. Система хранит данные о всех сотрудниках или посещающих в общей базе. Каждая запись имеет свой уровень доступа, благодаря которому система может сравнить, может ли человек пройти в ту или иную зону. Компьютер, в случае монтажа сетевой системы СКУД, также собирает статистику посещений и бережно хранит её до последующего использования. В автономных системах решение пропустить человека или нет принимает автономный контроллер. У него есть своя энергонезависимая память, в которую внесены все коды идентификаторов и их права.

Доступ по паролю — один из видов контроля доступа

Доступ по паролю — один из видов контроля доступа

Непосредственно за обработку информации с идентификатора отвечают считыватели. Это могут быть контактные и бесконтактные варианты. Вся сложность конструкции считывателя зависит от типа идентификатора.

Считыватели устанавливаются непосредственно перед заграждающими устройствами — турникетами, электромеханическими замками, шлагбаумами и шлюзами. Они препятствуют доступу посетителя до тех пор, пока тот с помощью идентификатора не докажет свои права на посещение зоны.

Учёт рабочего времени

Система контроля доступа имеет всё необходимое для реализации учёта рабочего времени. Почему бы это не использовать? Каждый посетитель или сотрудник объекта имеет уникальный идентификатор – система может отследить время активации считывателя при входе и выходе.

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Этих данных достаточно для того, чтобы установить и записать в журнал время, проведённое на объекте. А это значит, что сотрудникам уже сложнее будет опоздать или сбежать с работы пораньше, ведь сведения об этом будут тут же сохранены в системе.

Режим системы охраны

Сама СКУД не предполагает встроенных механизмов охраны, она лишь может воспрепятствовать доступу. Зато, имея гибкую платформу, система контроля доступа может быть дополнена охранной системой, которая будет, например, оборудована видеонаблюдением, датчиками проникновения или любыми другими.

Прочие функции

Дополнительного функционала может быть много. Реализовать можно практически всё что угодно. Но чаще всего используются такие возможности:

- информирование о прохождении считывателя с помощью СМС посредством встроенного GSM модуля. Такой подход можно встретить, например, в школах;

- для предприятий, имеющих множество филиалов, можно реализовать удалённое управление СКУД с помощью сети интернет.

Уязвимость технологий считывания

В первую очередь, определимся с тем, что карта – это идентификатор пользователя, на котором содержится некая информация – ключ, открывающий дверь или доступ к ресурсам. Именно поэтому вопрос безопасности передачи данных от идентификатора к считывателю как никогда актуален. Степень риска копирования информации с карт и их клонирования увеличивается ежедневно, и это заставляет более осознанно подходить к выбору технологий, обеспечивающих безопасную идентификацию.

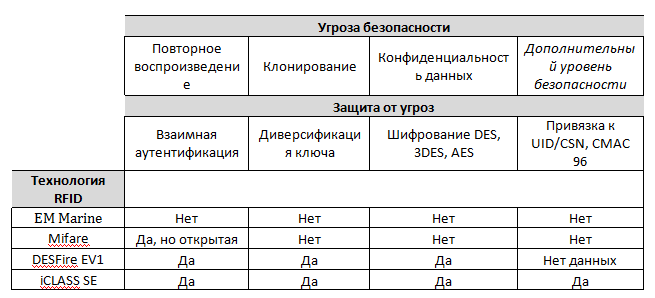

Как правило, уязвимость оценивают по трем основным угрозам, выявленным в процессе эксплуатации бесконтактных карт: повторное воспроизведение, клонирование и конфиденциальность данных.

Исходя из таблицы, можно сделать вывод, что среди всех радиочастотных технологий карты 125 КГц наиболее уязвимы с точки зрения уровня безопасности в связи с возможностями:

- повторного воспроизведения — так как при каждом чтении карты передается одна и та же информация, которую можно перехватить, записать и воспроизвести для получения доступа в помещение;

- клонирования программатором незаметно для владельца карты;

- незащищенности конфиденциальных данных — идентификатор хранится в открытом виде и никак не защищён от считывания.

Рассмотрим основные способы защиты от угроз, заложенные в алгоритм работы смарт-карт. Обратная связь между устройствами является ключевым вопросом обеспечения безопасной идентификации в цепочке «карта — считыватель».

Карта, попадая в зону считывания, предоставляет ридеру свой уникальный номер CSN и сгенерированный 16-битный случайный номер. В ответ считыватель, используя Hash- алгоритм, создает диверсификационный ключ, который должен совпасть с ключом, записанным на карте. При совпадении – карта и считыватель обмениваются 32-битными откликами, после чего считыватель «принимает» решение о валидности карты.

Таким образом, защита карт 13,56 МГц от обозначенных выше угроз обеспечивается за счет взаимной аутентификации между картой и считывателем, процесс которой происходит в зашифрованном виде с формированием и подтверждением ключа диверсификации.

Однако, идентификатор сегодня — это больше, чем пропуск в помещение. Сегодня все чаще используется единый идентификатор, который обеспечивает доступ как в здание и служебные помещения, так и к корпоративной информации и управлению ИТ-средой. Это требует от производителя карт дополнительных мер для обеспечения безопасной идентификации.

Среди них следует выделить технологию Secure Identity Object (SIO), которая обеспечивает многоуровневую защиту данных и представляет собой электронный контейнер для хранения данных в любом из форматов карт.

Вкратце о технологии: во время кодирования карты происходит привязка к уникальному идентификатору носителя UID с последующим заверением записанной информации электронной подписью. Присвоение UID и наличие электронной подписи исключают возможность копирования информации и взлома защиты карты.

Система СКУД – что это такое и как расшифровывается

Самым простым аналогом системы СКУД является обычный квартирный домофон.

Даже ребёнок без труда разберётся с правильным использованием бытового оборудования

Несмотря на сравнительную простоту, посторонний человек неспособен пройти в подъезд. Для идентификации тех, кто имеет право доступа, применяют ручной ввод цифрового кода, электронные брелоки. Дверь закрывается без дополнительных действий пользователей специальным доводчиком, надёжно фиксируется электромагнитным запорным устройством. При необходимости из квартиры можно разблокировать вход в дистанционном режиме для гостей. Дежурного вахтёра успешно заменяют камеры видеонаблюдения.

Преимущество промышленного воплощения – возможность её лёгкой интеграции с системами видеонаблюдения и пожаротушения. СКУД не только откроет нужные замки в случае опасности, но и подаст сигнал тревоги на пульт управления. Рассмотрим разные модификации системы с учётом особенностей оснащения разных объектов.

К сведению! Применяют аббревиатуры СКУД и PASC. Последняя переводится с английского как система контроля физического доступа (Physical Access Control System).

Кроме основных функций, система СКУД может использоваться специалистами отдела кадров для учёта рабочего времени персонала. В этом случае исключены технические ошибки и негативное влияние человеческого фактора.

Разработка систем контроля и управления доступом

Разработка системы контроля и управления доступом является в определенном смысле творческой задачей. Это связано с тем, что на каждом предприятии может существовать определенный режим работы, и проектировщик должен подсказать заказчику, оптимальный вариант решения.

- Обследование объекта и определение режима работы предприятия;

- Определение зон доступа и количества точек прохода на объект;

- Определение требований по интеграции системы;

- Выбор типов считывателей, замков и выбор управляющего оборудования;

- Разработка задания на проектирование и согласования его с заказчиком;

- Разработки основных проектных решений по системе и ее частям, проектирования технической структуры СКУД, разработка алгоритмов работы системы;

- Согласование технических решений с заказчиком;

- Разработка стадии «Проект»;

- Защита в экспертизе (по требованию заказчика);

- Разработки рабочей документации;

- Разработки сметной документации;

- Монтажные и пуско-наладочные работы, ввод в эксплуатацию;

Работа с представителями службы охраны заказчика на всех этапах разработки системы является обязательным условием для успешной сдачи объекта и его дальнейшей эксплуатации.

Алгоритмы доступа

Особенности режима доступа на различных объектах привели к появлению нескольких распространенных алгоритмов прохода.

Вход и выход по карте Этот алгоритм требует двух считывателей – один устанавливается снаружи, а второй – внутри помещения. После предъявления карты контроллер анализирует полномочия пользователя. Если доступ разрешен, то контроллер включает реле, управляющее замком, замок при этом открывается. Затем, по срабатыванию дверного датчика, в системе регистрируется событие «Штатный вход» или «Штатный выход» с указанием кода предъявленной карты или фамилии пользователя.

Если полномочия карты не позволяют выполнить проход, контроллер передает на сервер событие «Отказ в доступе». Все формируемые контроллерами события записываются в электронный протокол СКУД с указанием времени, даты, а также кода предъявленной карты. Алгоритм применим на любых объектах, где требуется строгая фиксация событий входа и выхода каждого сотрудника.

Вход по карте, выход по кнопке Для каждой двери требуется только один считыватель. Проверка прав выполняется при входе в помещение, при этом работа системы полностью аналогична предыдущему алгоритму. Для выхода из помещения пользователь нажимает на кнопку, установленную рядом с дверью и подключенную к контроллеру. Дверь открывается без проверки полномочий, а в протоколе регистрируется событие «Штатный выход по кнопке».

Так как при выходе карта не предъявляется, система не может определить, находится конкретное лицо в зоне контроля или покинуло ее. Эта особенность алгоритма позволяет использовать его только в местах, где не требуется точно знать местонахождение пользователя. Типичная область применения – внутренние помещения офиса, не задействованные в системе учета рабочего времени.

Проход по правилу нескольких лиц Иначе – проход по нескольким картам. На некоторых объектах с особым пропускным режимом используется «правило нескольких лиц», когда в помещении не может находиться один человек – вход разрешен только вдвоем или втроем. Контроллер последовательно проверяет все предъявленные карты и в случае успешной идентификации разрешает вход. Аналогично выполняется выход из помещения.

Проход по карте и PIN-коду Применяется на объектах с повышенными требованиями к пропускному режиму, как правило, во внутренних помещениях. Для реализации алгоритма используются считыватели, оснащенные клавиатурой. Для входа пользователю необходимо набрать свой PIN-код, а затем предъявить карту доступа.

Проход под принуждением Разновидность прохода по PIN-коду – особый режим, смысл которого в том, что пользователь, открывающий дверь под угрозой насилия, может ввести модифицированный код. Вместо события «Штатный вход/выход» на пост охраны поступит тревожное событие «Вход/Выход под принуждением».

Проход по карте и биометрическому признаку В составе схемы точки прохода используется биометрический считыватель, совмещенный со считывателем карт. Пользователь предъявляет карту, а затем прикладывает палец к считывателю. Биометрический считыватель анализирует отпечаток по собственной базе данных и в случае успешной идентификации передает код предъявленной карты контроллеру, который-принимает решение о предоставлении доступа.

Проход с сопровождением и проход с подтверждением Алгоритмы доступа с сопровождением и подтверждением применяются для посетителей, которые могут перемещаться по объекту только в сопровождении уполномоченного сотрудника. Посетитель первым предъявляет карту доступа, затем карту предъявляет сопровождающее лицо.

Если вторая карта имеет полномочия «Право сопровождать», то после открывания двери оба пользователя считаются прошедшими. Если же вторая карта имеет полномочия «Право подтверждать доступ», то прошедшим считается только посетитель.

Проход с подтверждением сотрудником охраны Этот режим работы часто используется на входе в офис и работает совместно с функцией фотобейджинга (фотоидентификации). Пост охраны оснащается кнопкой подтверждения доступа, подключенной к контроллеру. После предъявления карты контроллер формирует сообщение «Требуется подтверждение», которое появляется на мониторе сотрудника охраны вместе с фотографией пользователя, взятой из базы данных СКУД.

Сотрудник охраны сравнивает внешность предъявителя карты с фотографией и нажимает кнопку подтверждения. Использование телекамер позволяет применять данный алгоритм и для удаленных от поста охраны внутренних помещений объекта.